如何预防收到伪造本域发信人的诈骗邮件

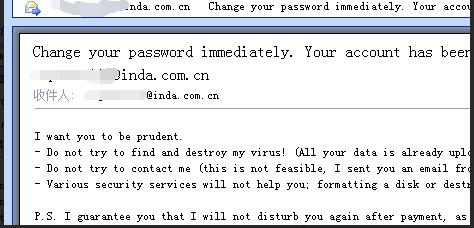

近日,很多伙伴都收到发件人显示本域用户发送给自己的诈骗邮件,如下图:

[caption id="attachment_2183" align="alignnone" width="474"] 收发件人均为同一本域用户的诈骗邮件[/caption]

收发件人均为同一本域用户的诈骗邮件[/caption]

邮件内容大部分是提示你邮箱账号被黑了,要求你支付相应的金额来解决问题。收到这种邮件后不用惊慌,首先我们可以先查看邮件头:

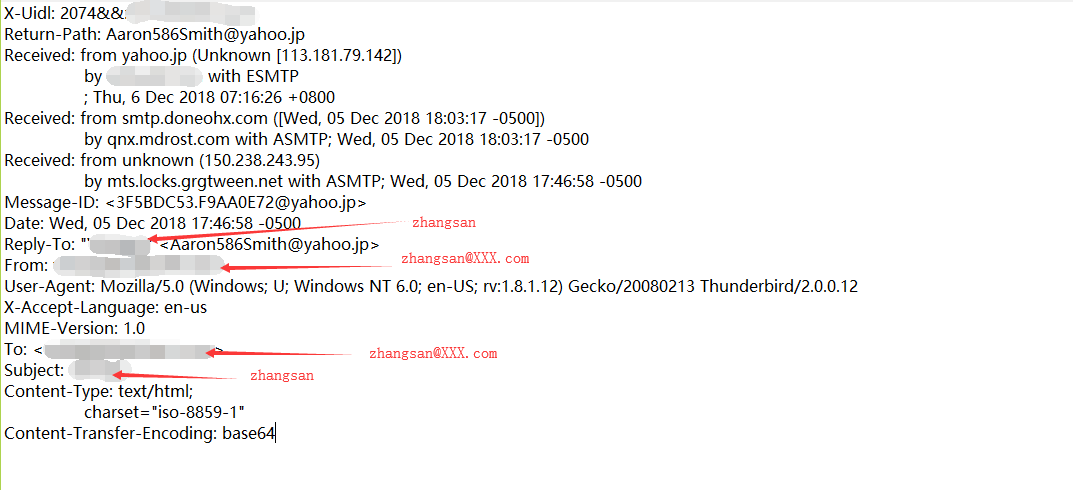

[caption id="attachment_2180" align="alignnone" width="718"] 伪造本域发件人的诈骗邮件邮件头1[/caption]

伪造本域发件人的诈骗邮件邮件头1[/caption]

通过观察邮件头中的信息我们可以看到该封邮件发自yahoo.jp,但是发件人地址From却被改成了本域用户的邮箱。

(如何查看邮件头请看帖:<如何查找邮件头并从中获取有用信息>) 还有伙伴收到的诈骗邮件的邮件头信息为: [caption id="attachment_2182" align="alignnone" width="742"] 伪造本域发件人的诈骗邮件邮件头2[/caption]

伪造本域发件人的诈骗邮件邮件头2[/caption]

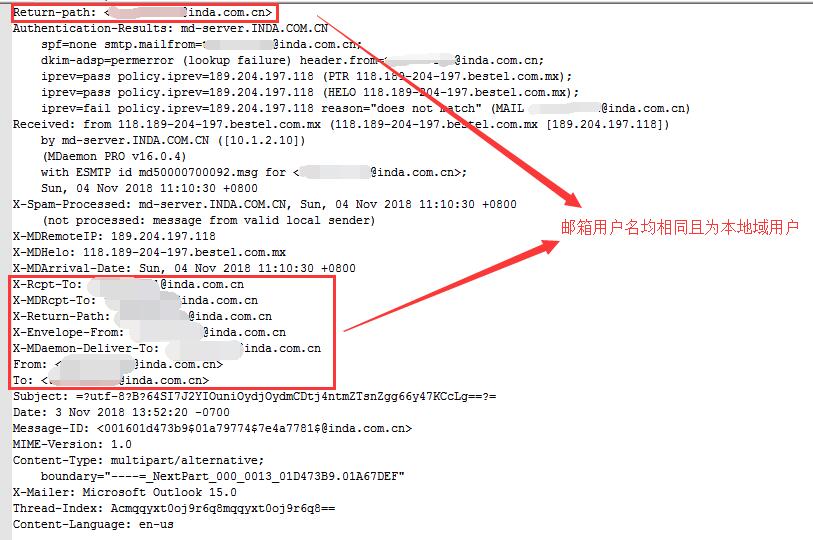

相较第一种情况,这种诈骗邮件更加真实,因为我们可以发现所有的字段地址都是相同的本域邮箱地址。不过我们还是可以从路由(Received)信息中发现蛛丝马迹,这是一封来自IP:189.204.197.118(墨西哥)的诈骗邮件。

为了极大地降低收到欺诈邮件的概率,我们可以通过检查我们的SPF设置和设置相应的过滤规则。

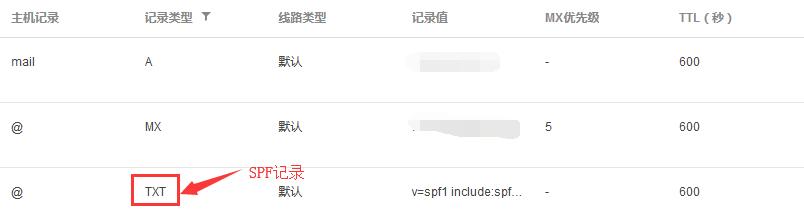

1.首先,我们需要查看自己的域名是否设置好了SPF记录

[caption id="attachment_2184" align="alignnone" width="570"] SPF记录[/caption]

SPF记录[/caption]

一条 SPF 记录定义了一个或者多个 mechanism,而 mechanism 则定义了哪些 IP 是允许的,哪些 IP 是拒绝的,这些 mechanism 包括以下几类:

all | ip4 | ip6 | a | mx | ptr | exists | include

简单设置SPF记录:

v=spf1 a:mail.example.com mx:example.com ip4:xx.xx.xx.xx -all

结尾使用-all而不是~all(结合MDaemon中对SPF验证为Fail而不是SoftFail的处理)。

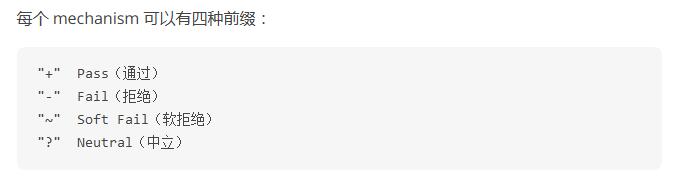

通过查询我们可以知道每个machanism的前缀定义为:

[caption id="attachment_2185" align="alignnone" width="533"] SPF记录中machanism的前缀[/caption]

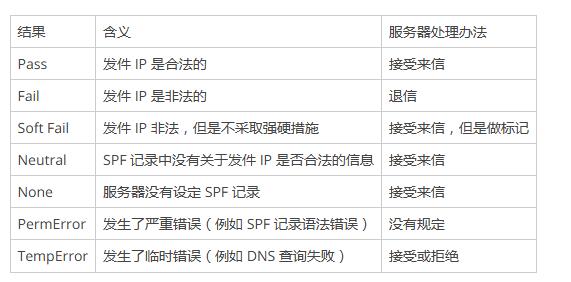

对于这些情况的解释和服务器通常的处理办法为:

[caption id="attachment_2186" align="alignnone" width="466"]

SPF记录中machanism的前缀[/caption]

对于这些情况的解释和服务器通常的处理办法为:

[caption id="attachment_2186" align="alignnone" width="466"] machanism测试结果及服务器处理办法[/caption]

设置前后我们可以通过查询工具来检查我们将要设置或已设置好的SPF记录是否有效:

网页版:https://www.kitterman.com/spf/validate.html

machanism测试结果及服务器处理办法[/caption]

设置前后我们可以通过查询工具来检查我们将要设置或已设置好的SPF记录是否有效:

网页版:https://www.kitterman.com/spf/validate.html

设置前的SPF语法查询: Domain:horayang.club SPF Record:v=spf1 a:mail.horayang.club mx:horayang.club -all [caption id="attachment_2188" align="alignnone" width="738"]SPF语法检测1[/caption] 检测结果: [caption id="attachment_2189" align="alignnone" width="605"]

SPF语法检测1(正确有效)[/caption] Domain:horayang.club SPF Record:"v=spf1 a:mail.horayang.club mx:horayang.club -all [caption id="attachment_2190" align="alignnone" width="720"]

SPF语法检测2[/caption] 检测结果: [caption id="attachment_2191" align="alignnone" width="551"]

SPF语法检测2(错误无效)[/caption] 综上我们在设置SPF记录时要注意不要加入其它的符号,否则记录无效。

设置完成后的SPF记录有效性检测: Domain:horayang.club [caption id="attachment_2192" align="alignnone" width="590"]SPF记录检测[/caption] 记录有效的返回值: [caption id="attachment_2193" align="alignnone" width="605"]

SPF记录检测(有效)[/caption]

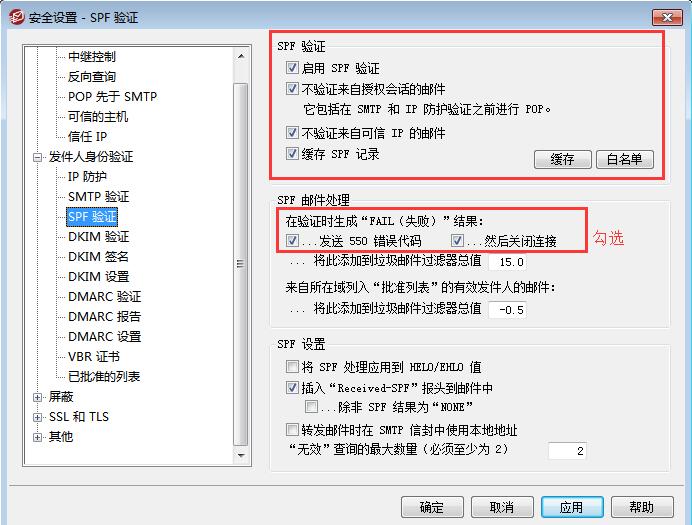

2.MDaemon中的SPF设置:在安全->安全设置->发件人身份验证->SPF验证中启用SPF验证

[caption id="attachment_2194" align="alignnone" width="581"] SPF验证[/caption]

SPF验证[/caption]

【勾选:...发送550错误代码/...然后关闭连接】

【...将此添加到垃圾邮件过滤器总值】的值也可以适当调高

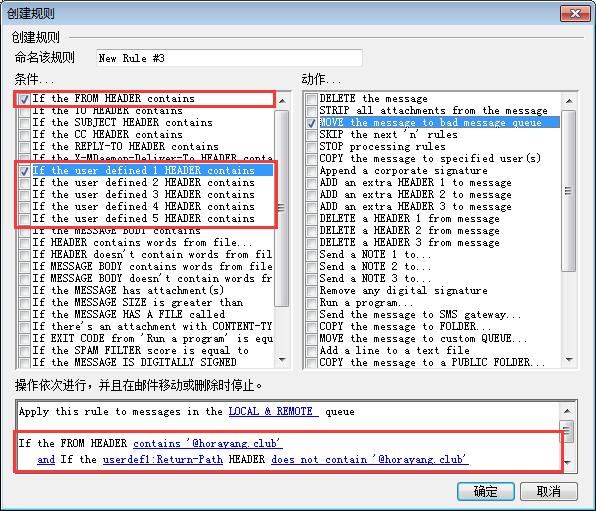

3.对于发信人是yahoo同时From显示自己域名的欺诈邮件,MDaemon技术交流群(292514149)中的山坛兄弟提供了一种规则拦截思路:在安全->内容过滤器->规则->新建规则中设置

规则设置: (1)如果邮件头From包含你的域名 同时 (2)自定义邮件头Return-Path中不包含你的域名(含@,避免他人利用abc.yourdomain@yourdomain的情况)则执行规则,将邮件移动到坏队列/删除/转发,自己决定。 [caption id="attachment_2207" align="alignnone" width="596"] 内容过滤器设置(诈骗邮件规则过滤)[/caption]

注:根据邮件头的具体信息来设置自定义邮件头。

内容过滤器设置(诈骗邮件规则过滤)[/caption]

注:根据邮件头的具体信息来设置自定义邮件头。